校内电脑“僵木蠕”中毒原因分析

网络与信息中心通过对中毒电脑进行病毒查杀,分析出产生的原因主要有以下五点。

一、缺乏对电脑的基本防护

校内电脑终端设备未构建基础安全防护体系:一是有学生主动关闭系统防火墙、禁用杀毒软件实时监控功能,导致恶意进程入侵后无法被及时拦截,甚至有电脑直接“零防护”的情况;二是部分电脑未启用操作系统及关键应用(如浏览器、办公软件)的自动更新,致使已知高危漏洞(如永恒之蓝MS17-010)长期未修复,攻击者可利用公开漏洞利用工具实施定向攻击;三是缺乏基础安全基线配置,如未限制高危端口(445/135/3389)的开放状态、未禁用U盘自动运行策略,为病毒通过局域网或外部存储介质传播创造路径。

二、使用盗版软件与破解、激活工具

多个学生通过非官方渠道下载盗版操作系统(如Windows)、办公软件(如Office)及各类破解工具。此类软件通常被植入恶意代码,例如捆绑木马程序、后门程序或挖矿脚本。恶意代码在用户运行激活工具或破解补丁时自动执行,轻则窃取账号密码、浏览器历史等隐私数据,重则破坏系统防护机制(如禁用杀毒软件、关闭防火墙),为后续病毒传播创造条件。部分破解工具还会篡改系统文件,导致系统更新功能失效,进一步放大安全风险。

三、第三方下载渠道捆绑恶意程序

非正规下载平台(如小型软件站、论坛链接、P2P共享资源)是恶意程序传播的主要载体。部分中毒的学生在下载游戏、影视资源或专业软件时,常被诱导使用“高速下载器”或伪装成正常安装包的恶意文件。此类文件执行后,不仅安装目标软件,还会静默植入广告插件、浏览器劫持工具或间谍软件。

四、恶意网站访问与诱导下载

部分学生因学术研究或娱乐需求频繁访问高风险网站(如盗版电子书平台、影视资源站、破解软件论坛),此类网站常被嵌入恶意脚本或重定向至钓鱼页面。攻击者利用虚假广告弹窗(如系统检测到病毒,立即修复)、伪装下载按钮诱导用户点击,进而触发漏洞利用或强制下载带毒文件。部分恶意网站还通过仿冒正规网站界面(如学校教务系统、论文查重平台)骗取学生输入账号密码,或利用浏览器漏洞(如未修补的JavaScript引擎缺陷)直接实施攻击。

五、校园网传播与设备交叉感染

校园网的开放性与设备互联性为病毒扩散提供了便利环境。部分中毒学生频繁使用U盘、移动硬盘在公共机房与个人设备间传输文件,当公共设备未安装有效防护软件,极易成为病毒传播的中继节点,形成“设备感染—局域网扩散—外部设备携带”的恶性循环。攻击者可通过感染一台设备迅速渗透至同一局域网内的其他终端,例如利用共享文件夹权限漏洞、默认弱口令的远程服务(如RDP、SMB)横向移动。

附:中毒电脑查杀结果(部分)

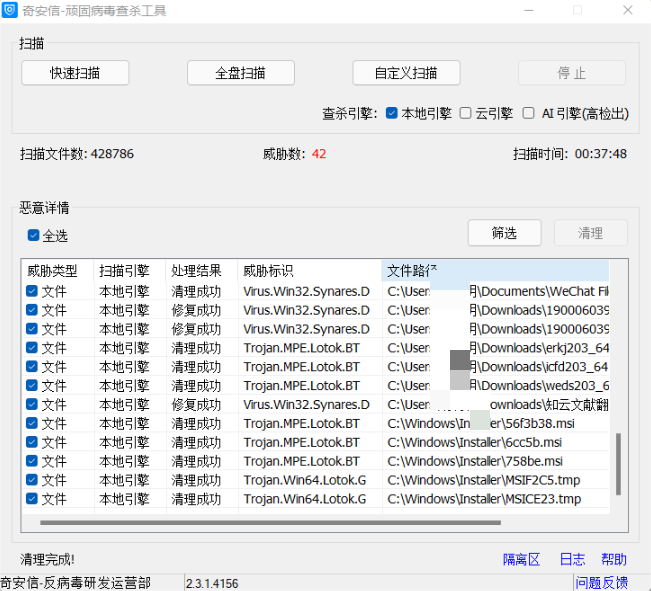

2025年3月7日通报查杀结果

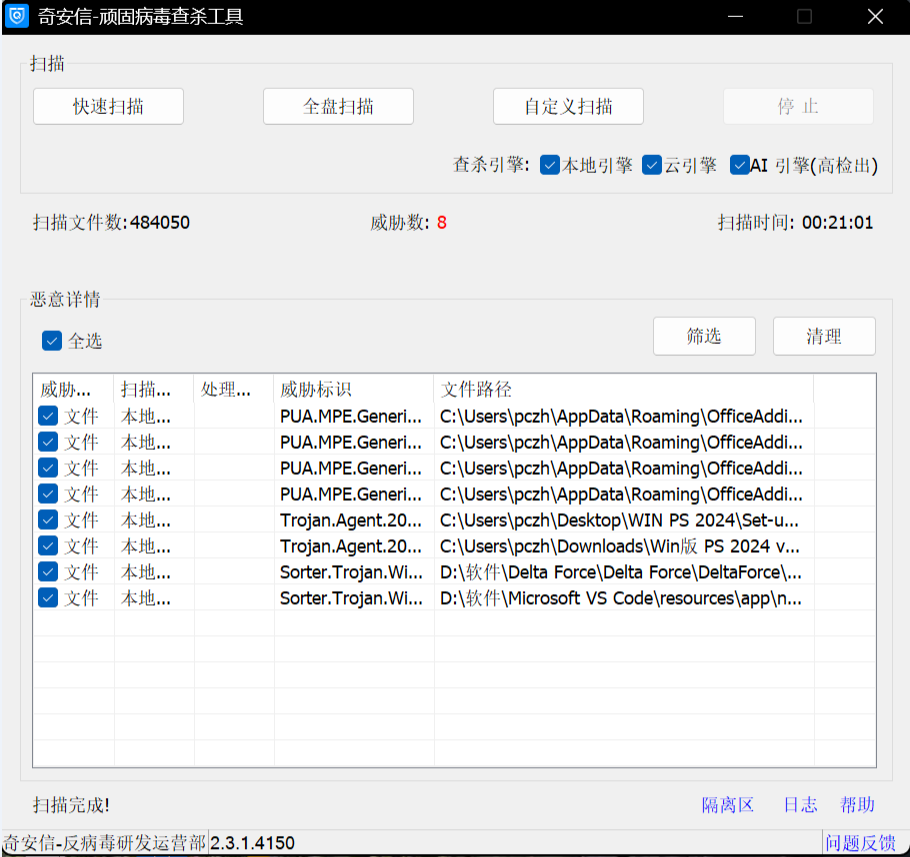

2025年2月17日通报查杀结果

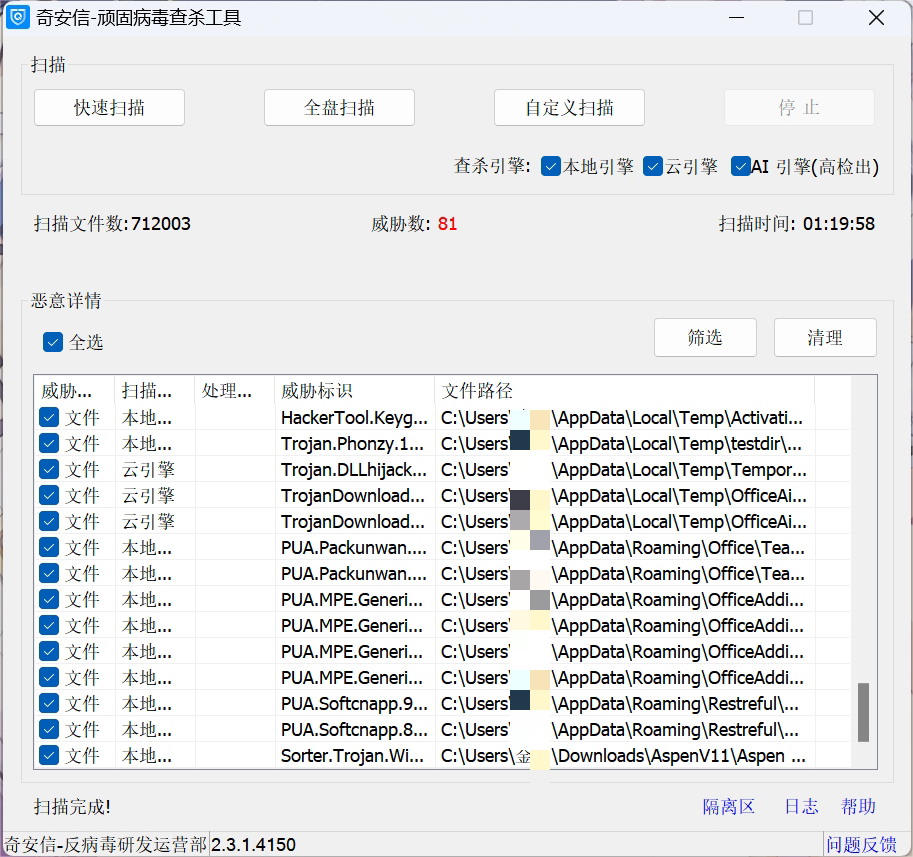

2025年1月10日通报病毒查杀结果

2025年1月8日通报病毒查杀结果